TCTF

更新日期:

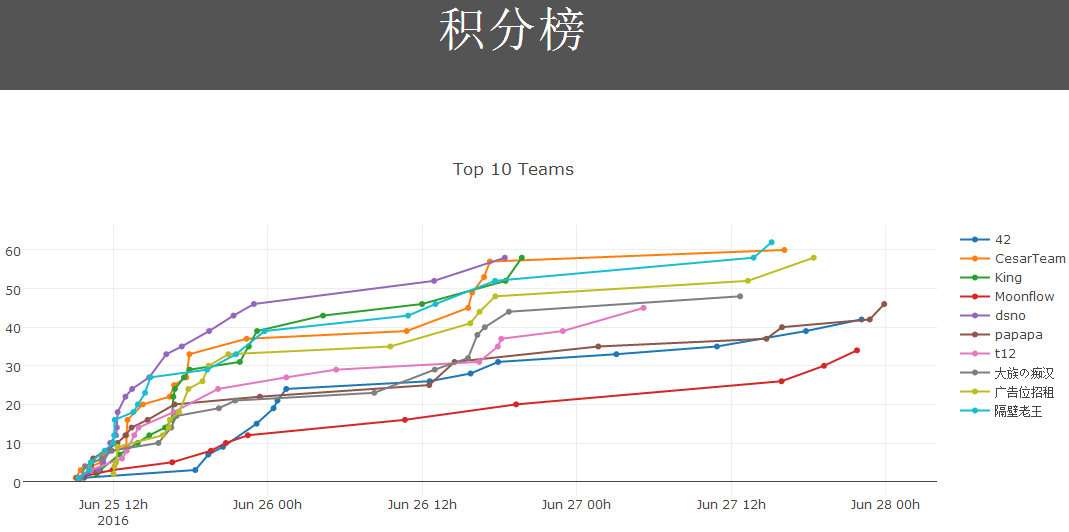

更新:咱们papapa线下决赛拿亚军,最后一小时暴击3题目,好给力!

晒晒奖金和奖品,奖品是Keen Team的队服,很赞

====================================================================

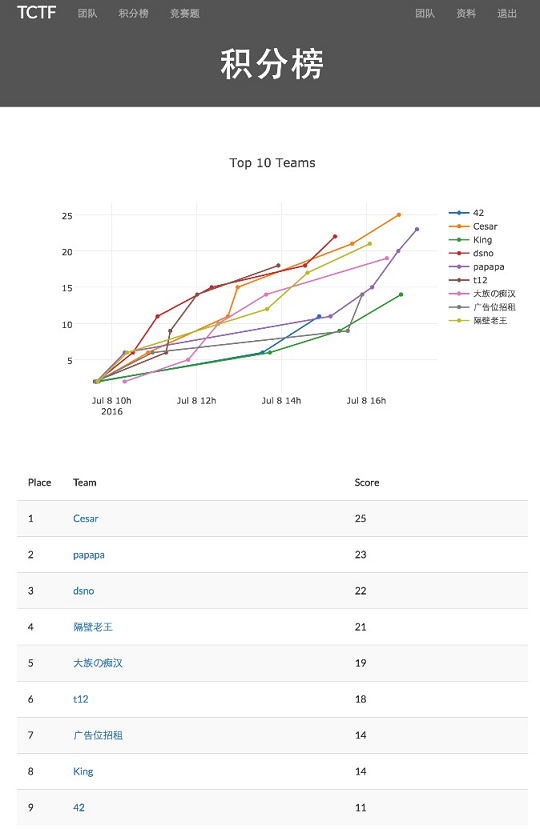

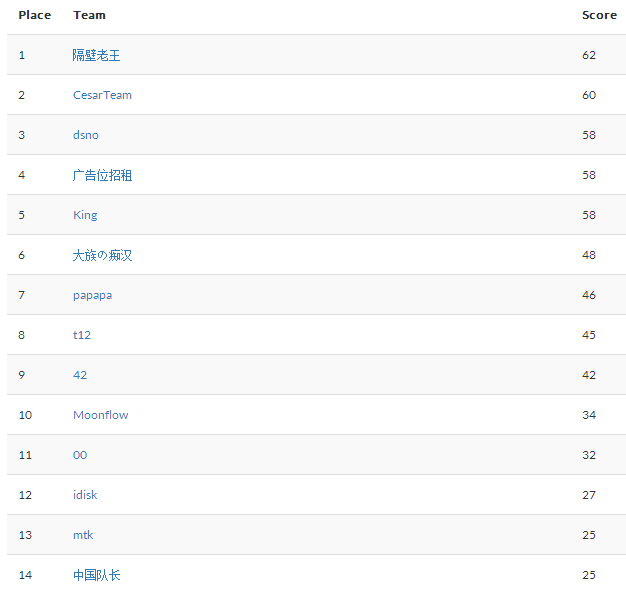

这次TCTF线上赛为期三天,共40个队伍参赛,最后各队的分差还是有点大的。

其中排第一队伍是隔壁老王,非常厉害。咱们队伍只有两人,连蒙带撞也进入了前十(^__^)

从题目分布来看,是标准的CTF题目分类,其中逆向和web的题目比较多。

下面给大家分享几题。

1.图片题,find the flag in the picture:

这题是典型的双图,跟ISG2014那题大同小异,也是利用双图中的差异来隐藏信息,只不过这题的flag藏得有点深。

大家可以先看下面这个解题思路,再自己尝试找出flag,提示:blue

http://blog.sina.com.cn/s/blog_9cd8465f0102v6ok.html

2.逆向题welcome是ELF64逆向,可以用两种方法解决,一种是暴力破解,一种是优雅的数论知识,可以体会一下:

https://github.com/Colbert337/Colbert337.github.io/tree/master/img/tctf/welcome.tar.gz

3.mobile题,提示是wormhole

https://github.com/Colbert337/Colbert337.github.io/tree/master/img/tctf/mobile2.rar

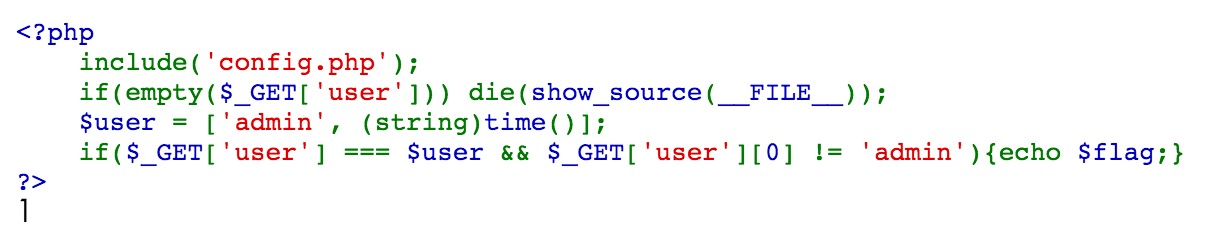

4.web题array考察了一个PHP漏洞:

这个漏洞信息可以参考这个博客:

http://blog.evalbug.com/2015/11/10/different_arrays_compare_indentical_due_to_integer_key_truncation/

5.Hashcat考暴力破解:

MD5 ( “flag{X}” ) = 92b973442ff8935349c8bdba2214f06f

其中X是由小写字母组成的长度为8的字符串

6.逆向题有一题MOV很恶心,可以感受一下:

https://github.com/Colbert337/Colbert337.github.io/tree/master/img/tctf/mov.tar.gz

在去年的recon大会中《The M/o/Vfuscator-Turning ‘mov’ into a soul-crushing RE nightmare》议题提出代码混淆的另一种方式,作者演示了所有的机器指令,除过控制流指令外,都用mov指令来实现。

参考这个paper:

http://www.cl.cam.ac.uk/~sd601/papers/mov.pdf

和这个工具:

https://github.com/xoreaxeaxeax/movfuscator

其他题目还有考察选择明文攻击、溢出+shellcode+ROP、x-forward-for等,不一一列出了。

CTF还是挺好玩的,大家都可以尝试去参与一下:)